使用SSH代理:安全访问网络的有效方法

前言

在日常开发或网络访问中,我们经常需要安全地穿越网络边界或访问受限资源。SSH(Secure Shell)不仅用于远程登录服务器,还是一个强大的代理工具。本文将介绍如何使用SSH搭建代理,实现安全加密的网络访问。

SSH代理的基本原理

SSH代理通过加密隧道转发网络流量,分为两种模式:

- 本地代理(Local Forwarding):将本地端口的流量转发到远程服务器。

- 远程代理(Remote Forwarding):将远程端口的流量转发到本地网络。

- 动态代理(Dynamic Forwarding):创建一个SOCKS代理服务器,灵活转发所有流量。

SSH代理的常见用法

1. 本地端口转发(访问远程内网服务)

场景:通过跳板机访问内网MySQL服务(假设跳板机IP为 jump.example.com,内网MySQL服务为 mysql.internal:3306)。

命令:

1 | ssh -L 13306:mysql.internal:3306 user@jump.example.com |

效果:访问本地的 127.0.0.1:13306 即等同于访问内网的 mysql.internal:3306。

2. 远程端口转发(暴露本地服务到公网)

场景:将本地Web服务(localhost:8080)通过公网服务器(public.example.com)暴露给外部。

命令:

1 | ssh -R 8080:localhost:8080 user@public.example.com |

效果:他人访问 public.example.com:8080 即可访问你的本地服务。

3. 动态端口转发(全局SOCKS代理)

场景:通过SSH代理所有网络流量,实现安全浏览或绕过网络限制。

命令:

1 | ssh -D 1080 user@your-server.com |

配置浏览器:

在浏览器(如Firefox)中设置SOCKS代理为 127.0.0.1:1080,即可通过远程服务器访问网络。

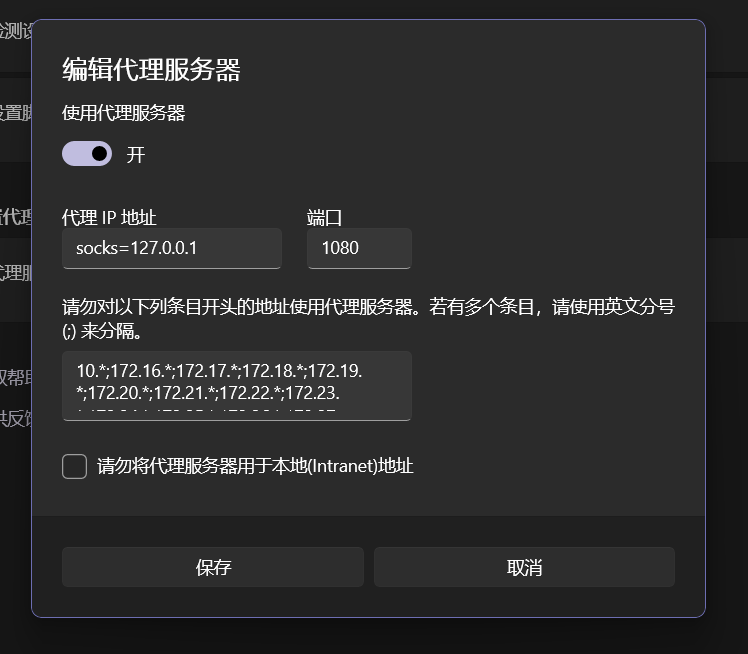

配置Windows代理:

打开系统设置网络和Internet-代理-使用代理服务器

设置代理IP地址为socks=127.0.0.1端口为1080

高级技巧与优化

1. 保持连接持久化

通过添加 -Nf 参数让SSH在后台运行:

1 | ssh -D 1080 -Nf user@your-server.com |

-N:不执行远程命令;-f:后台运行。

2. 使用配置文件简化命令

在 ~/.ssh/config 中添加:

1 | Host proxy-tunnel |

之后只需执行:

1 | ssh -Nf proxy-tunnel |

3. 通过代理连接SSH服务器

若需先通过代理再连接SSH,可使用 ProxyJump 或 ProxyCommand:

1 | Host target-server |

常见问题与解决方案

权限错误

确保使用SSH密钥认证而非密码,并检查密钥权限:1

chmod 600 ~/.ssh/private_key

连接中断

添加ServerAliveInterval参数保持心跳:1

ssh -o ServerAliveInterval=60 user@host

端口占用

更换本地端口或终止占用进程:1

2lsof -i :1080 # 查看端口占用

kill -9 <PID> # 终止进程

安全注意事项

- 最小化权限原则:使用非root用户运行SSH代理。

- 关闭无用端口:避免转发不必要的端口。

- 密钥管理:使用加密的SSH密钥,并设置强密码。

结语

SSH代理是一个轻量级且安全的网络工具,无需安装额外软件即可实现端口转发和流量加密。无论是访问内网资源还是保护网络隐私,它都是开发者和运维人员的实用选择。尝试用SSH代理优化你的工作流吧!

提示:本文仅用于技术交流,请遵守相关法律法规。